پیشنهاد هکرها به خبرنگار بیبیسی: دیگر نیازی به کارکردن نخواهی داشت

- جو تایدی

- خبرنگار سایبری، سرویس جهانی بیبیسی

مثل بسیاری از موارد مشابه در دنیای تاریک جرایم سایبری، نفوذ از طریق افراد داخلی موضوعی است که افراد کمی تجربه آن را دارند و افراد کمتری هم حاضرند که در مورد این قضیه صحبت کنند.

اما من در تجربهای منحصربهفرد و البته نگرانکننده وقتی یک باند تبهکار اخیراً به خودم پیشنهاد همکاری داد با یکی از شیوههای نفوذ هکرها به افراد داخل سازمانها روبرو شدم: «اگر علاقهمند هستید، میتوانیم در ازای دسترسی به کامپیوتر شما، ۱۵ درصد از هر مبلغی که باج بگیریم را به شما پرداخت کنیم.»

این پیامی بود که ماه ژوئیه از شخصی به نام «سیندیکیت» روی اپلیکیشن رمزنگاریشده سیگنال دریافت کردم. هیچ تصوری از فرستنده پیام نداشتم اما بلافاصله فهمیدم موضوع چیست.

به من پیشنهاد شده بود در ازای کمک به مجرمان سایبری برای دسترسی به سیستمهای بیبیسی از طریق لپتاپم، سهمی از باجی که میگرفتند را دریافت کنم.

آنها میخواستند با دزدیدن دادهها یا نصب بدافزار از کارفرمایم حق حساب بگیرند و بخشی از آن را هم پنهانی به من بدهند.

نمونههای مشابه چنین ماجرایی را شنیده بودم. راستش فقط چند روز قبل از این پیام غیرمنتظره، خبری از برزیل منتشر شد که یک کارمند فناوری اطلاعات به جرم فروش اطلاعات ورود به حساب کاربریاش به هکرها دستگیر شده است. پلیس گفته بود این موضوع موجب کلاهبرداری ۱۰۰ میلیون دلاری از یک بانک شده است.

پس از مشورت با یکی از سردبیران ارشد بیبیسی تصمیم گرفتم با سیندیکیت وارد بازی شوم. میخواستم ببینم این معاملات پنهانی در دورانی که حملات سایبری در سراسر جهان تأثیرگذارتر و مخربتر شدهاند، چگونه انجام میشود.

به تماسگیرنده که در میانه گفتگو اسمش را به «سین» تغییر داد، گفتم بدم نمیآید اما باید روند کار را بدانم.

او گفت که اگر اطلاعات ورود و کد دومرحلهای را به آنها بدهم، بیبیسی را هک میکنند و سپس باج میگیرند و سهمی هم به من میدهند.

بعد پیشنهادشان را جذابتر کردند: «نمیدانیم بیبیسی چقدر به شما حقوق میدهد اما تصور کنید که اگر ۲۵ درصد مبلغ نهایی مذاکره را بگیرید، آن هم وقتی ما یک درصد کل درآمد بیبیسی را بهدست آوردهایم، دیگر هرگز نیاز به کار کردن نخواهید داشت.»

طبق برآورد «سین» اگر تیمشان به بیبیسی نفوذ میکرد، میتوانست تا دهها میلیون دلار باج بگیرد.

بیبیسی به طور آشکار موضعی درباره پرداخت یا عدم پرداخت به هکرها نگرفته اما آژانس ملی جرایم بریتانیا توصیه میکند باج پرداخت نشود. با این حال، هکرها به ارائه پیشنهادهای وسوسهکننده ادامه دادند.

«سین» گفت که من میلیونها پول خواهم گرفت: «این چت را هم پاک میکنیم تا هرگز پیدا نشود.»

هکر مورد نظر مدعی شد در حملات قبلی بارها با افراد داخلی به توافق رسیدهاند. او نام دو شرکت هکشده در سال جاری را به عنوان نمونه آورد: «یک شرکت بهداشت و درمان بریتانیایی و یک ارائهدهنده خدمات اضطراری آمریکایی.»

«سین» گفت: «باورتان نمیشود اگر بدانید چند کارمند به ما دسترسی میدهند.»

او خودش را «مدیر برقراری ارتباط» یک گروه جرایم سایبری به نام «مدوسا» معرفی کرد و مدعی شد غربی است و تنها عضو باند که انگلیسی صحبت میکند.

مدوسا یک سامانه برای عرضه خدمات باجافزاری است. هر تبهکاران میتواند در سامانه آن ثبتنام کنند و برای هک سازمانها از آن استفاده کنند.

طبق گزارش شرکت امنیت سایبری «چکپوینت»، مدیران مدوسا احتمالاً از روسیه یا کشورهای متحد آن فعالیت میکنند.

«این گروه سازمانهای داخل روسیه و کشورهای مستقل مشترکالمنافع را هدف قرار نمیدهد و فعالیت آن به طور عمده در فرومهای دارک وب به زبان روسی متمرکز است.»

«سین» با افتخار لینکی از یک هشدار عمومی آمریکا درباره مدوسا که در ماه مارس منتشر شده بود، برایم فرستاد.

مقامهای آمریکایی گفتهاند این گروه در چهار سال فعالیت بیش از ۳۰۰ مورد هک داشته است.

«سین» اصرار داشت که در حال مذاکرهای جدی است تا دسترسی به بخشهای حیاتی سازمان من را در ازای پرداخت یک مبلغ سنگین بخرد.

اما شما هرگز نمیدانید واقعاً با چه کسی طرف هستید و بنابراین از «سین» خواستم هویتش را ثابت کند: «ممکن است (پشت ماجرا) رفقایم باشند که میخواهند سر به سرم بگذارند یا کسی که قصد دارد مرا به دام بیندازد.»

او با فرستادن آدرس دارکنت مدوسا و دعوت به ارتباط از طریق «تاکس» (Tox)، یک خدمات پیامرسان امن محبوب تبهکاران سایبری، پاسخ داد. «سین» عجله داشت و فشار را برای گرفتن پاسخ بیشتر میکرد.

او لینکی به صفحه جذب نیروی مدوسا در یک فوروم انحصاری جرایم سایبری فرستاد و مرا تشویق کرد فرایند سپردهگذاری نصف بیتکوین (حدود ۵۵هزار دلار) را آغاز کنم.

این در واقع تضمینی بود که پس از تحویل اطلاعات ورودم دستکم این مبلغ را به جیب بزنم.

او گفت: «نه بلوف میزنیم و نه شوخی میکنیم. ما هیچ هدف رسانهای نداریم، فقط پول و پول. یکی از مدیران اصلی ما خواسته با شما تماس بگیرم.»

آنها ظاهراً مرا به این دلیل انتخاب کرده بودند که تصور میکردند، کارمند فنی با دسترسی سطح بالا به سیستمهای آیتی بیبیسی هستم (که نیستم).

هنوز هم مطمئن نیستم «سین» میدانست من یک خبرنگار حوزه سایبری هستم نه کارمند امنیت یا آیتی.

آنها از من سؤالهای زیادی درباره شبکه آیتی بیبیسی پرسیدند؛ سؤالاتی که حتی اگر جوابشان را هم میدانستم، هرگز پاسخ نمیدادم.

سپس تکهای پیچیده از کدهای کامپیوتری برایم فرستادند و از من خواستند آن را بهعنوان یک دستور روی لپتاپ کاریام اجرا کنم و نتیجهاش را گزارش دهم.

هدفشان این بود که بفهمند من چه سطحی از دسترسی داخلی به سیستمهای آیتی بیبیسی دارم که بتوانند مراحل بعدی حمله را برنامهریزی کنند.

در این مرحله، سه روز بود که با «سین» گفتگو میکردم. به این نتیجه رسیدم که دیگر کافی است و حس کردم به مشورت با تیم امنیت اطلاعات بیبیسی نیاز دارم.

اما آن روز، یکشنبه بود و قصد داشتم صبح فردا با تیمم حرف بزنم. برای همین سعی کردم زمان بخرم اما «سین» عصبانی شد و گفت: «کی میتوانی این کار را بکنی؟ من آدم صبوری نیستم. مثل این که نمیخواهی در سواحل باهاما زندگی کنی؟»

او به من تا نیمهشب دوشنبه مهلت داد. اما زودتر از آن صبرش تمام شد.

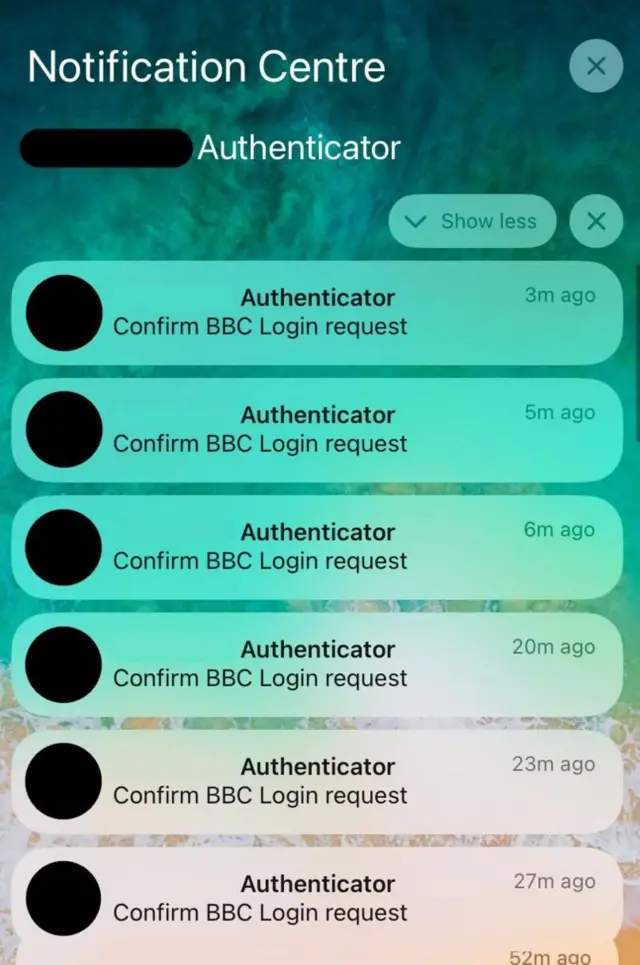

ناگهان گوشی من شروع به دریافت پیامهای احراز هویت دومرحلهای کرد. این پیامها از اپلیکیشن ورود امن بیبیسی بودند و میخواستند که بازیابی رمز عبور حساب بیبیسیام را تأیید کنم.

همانطور که گوشی را در دست داشتم، هر یک دقیقه یک درخواست جدید روی صفحه ظاهر میشد. دقیقا میدانستم موضوع از چه قرار است. این یک تکنیک معروف به نام «بمباران امایاف» بود.

در این روش، مهاجمان با ارسال مکرر درخواستهای احراز هویت (معمولاً به بهانه بازیابی رمز عبور یا ورود از دستگاه ناشناس)، قربانی را خسته یا گیج میکنند تا سرانجام بهاشتباه روی «تأیید» کلیک کند. این دقیقاً همان تکنیکی بود که در هک شرکت اوبر در سال ۲۰۲۲ استفاده شد.

تجربه روبرو شدن مستقیم با این حمله، واقعاً آزاردهنده و نگرانکننده بود.

مجرمان، مکالمه نسبتاً حرفهای را از محیط امن اپلیکیشن خارج کردند و به صفحه تلفنم آوردند. این حس مانند این بود که تبهکاران با خشونت به در خانهام میکوبیدند.

از تغییر تاکتیکشان گیج شده بودم اما آنقدر محتاط بودم که دیگر وارد چت با آنها نشوم چون ممکن بود بهاشتباه دکمه تأیید را بزنم.

اگر چنین میکردم، هکرها فوراً به حسابهای من در بیبیسی دسترسی پیدا میکردند.

سیستم امنیتی هم هیچ خطری را شناسایی نمیکرد، چون ورود از طرف من به نظر میرسید. سپس آنها میتوانستند به دنبال دسترسی به بخشهای حساس یا مهم بیبیسی بگردند.

من، بهعنوان یک خبرنگار و نه کارمند آیتی، دسترسی سطح بالا نداشتم اما باز هم این اتفاق باعث شد گوشیام عملاً غیرقابل استفاده شود و احساس ناامنی کنم.

با تیم امنیت اطلاعات بیبیسی تماس گرفتم. در اقدامی احتیاطی تصمیم گرفتیم که دسترسیام به بیبیسی بهطور کامل قطع شود: نه ایمیل، نه اینترانت، نه ابزار داخلی و نه هیچ مزیت خاصی.

در ساعات پایانی غروب همان روز پیامی که به طرز عجیبی آرام بود، از سوی هکرها رسید: «تیم ما عذرخواهی میکند. فقط داشتیم صفحه ورود شما به بیبیسی را تست میکردیم و بابت هرگونه مزاحمت، واقعاً متأسفیم.»

من توضیح دادم که حالا سیستم بیبیسیام کاملا مسدود شده و از این وضعیت ناراحتم، اما «سین» اصرار داشت که پیشنهاد هنوز پابرجاست. پس از چند روز که پاسخی از من دریافت نکردند، حساب سیگنالشان را پاک کردند و ناپدید شدند.

در نهایت، من دوباره به سیستم بیبیسی متصل شدم، البته با محافظتهای بیشتر روی حسابم و همراه با تجربهای جدید از چیزی که به آن میگویند: تهدید یک حمله نفوذی.

این ماجرا درک وحشتناکی از روشهای تبهکاران سایبری به دست میدهد که دائما در حال تغییرند. همچنین متوجه ابعاد واقعی خطری که متوجه سازمانهاست شدم، خطری که تا پیش از آن که خودم قربانی شوم، متوجه اهمیت واقعیاش نشده بودم.